* [Blog](https://www.paloaltonetworks.com.au/blog)

* [Palo Alto Networks](https://www.paloaltonetworks.com.au/blog/corporate/)

* [Cybersecurity](https://www.paloaltonetworks.com.au/blog/category/cybersecurity-jp/?lang=ja)

* Palo Alto Networksの次世代ファイ...

# Palo Alto Networksの次世代ファイアウォール製品、耐量子計算機暗号への対応を開始

[](https://www.facebook.com/sharer/sharer.php?u=https%3A%2F%2Fwww.paloaltonetworks.com.au%2Fblog%2F2024%2F04%2Fpqc-intro%2F%3Flang%3Dja)

[](https://twitter.com/share?text=Palo+Alto+Networks%E3%81%AE%E6%AC%A1%E4%B8%96%E4%BB%A3%E3%83%95%E3%82%A1%E3%82%A4%E3%82%A2%E3%82%A6%E3%82%A9%E3%83%BC%E3%83%AB%E8%A3%BD%E5%93%81%E3%80%81%E8%80%90%E9%87%8F%E5%AD%90%E8%A8%88%E7%AE%97%E6%A9%9F%E6%9A%97%E5%8F%B7%E3%81%B8%E3%81%AE%E5%AF%BE%E5%BF%9C%E3%82%92%E9%96%8B%E5%A7%8B&url=https%3A%2F%2Fwww.paloaltonetworks.com.au%2Fblog%2F2024%2F04%2Fpqc-intro%2F%3Flang%3Dja)

[](https://www.linkedin.com/shareArticle?mini=true&url=https%3A%2F%2Fwww.paloaltonetworks.com.au%2Fblog%2F2024%2F04%2Fpqc-intro%2F%3Flang%3Dja&title=Palo+Alto+Networks%E3%81%AE%E6%AC%A1%E4%B8%96%E4%BB%A3%E3%83%95%E3%82%A1%E3%82%A4%E3%82%A2%E3%82%A6%E3%82%A9%E3%83%BC%E3%83%AB%E8%A3%BD%E5%93%81%E3%80%81%E8%80%90%E9%87%8F%E5%AD%90%E8%A8%88%E7%AE%97%E6%A9%9F%E6%9A%97%E5%8F%B7%E3%81%B8%E3%81%AE%E5%AF%BE%E5%BF%9C%E3%82%92%E9%96%8B%E5%A7%8B&summary=&source=)

[](https://www.paloaltonetworks.com//www.reddit.com/submit?url=https://www.paloaltonetworks.com.au/blog/2024/04/pqc-intro/?lang=ja&ts=markdown)

\[\](mailto:?subject=Palo Alto Networksの次世代ファイアウォール製品、耐量子計算機暗号への対応を開始)

Link copied

By [Kota Narasaki](https://www.paloaltonetworks.com/blog/author/kota-narasaki/?lang=ja&ts=markdown "Posts by Kota Narasaki")

Apr 04, 2024

1 minutes

[Cybersecurity](https://www.paloaltonetworks.com/blog/category/cybersecurity-jp/?lang=ja&ts=markdown)

[Products and Services](https://www.paloaltonetworks.com/blog/category/products-and-services-ja/?lang=ja&ts=markdown)

[Public Sector](https://www.paloaltonetworks.com/blog/category/public-sector-ja/?lang=ja&ts=markdown)

[Secure the Enterprise](https://www.paloaltonetworks.com/blog/category/secure-the-enterprise-2/?lang=ja&ts=markdown)

[Post-quantum cryptography](https://www.paloaltonetworks.com/blog/tag/post-quantum-cryptography-ja/?lang=ja&ts=markdown)

[PQC](https://www.paloaltonetworks.com/blog/tag/pqc/?lang=ja&ts=markdown)

[RFC8784](https://www.paloaltonetworks.com/blog/tag/rfc8784/?lang=ja&ts=markdown)

## はじめに

Palo Alto Networksの次世代フィアウォール製品は、2023年11月にリリースされたPAN-OS 11.1より、耐量子計算機暗号 (Post-Quantum Cryptography, PQC) に関連する機能の段階的な実装を開始しました。そこで本稿では、PQCとは何か、Palo Alto Networksの次世代ファイアウォールがいち早くPQCの対応に踏み切った背景は何かを説明します。

## おさらい: 量子コンピューティングとは?

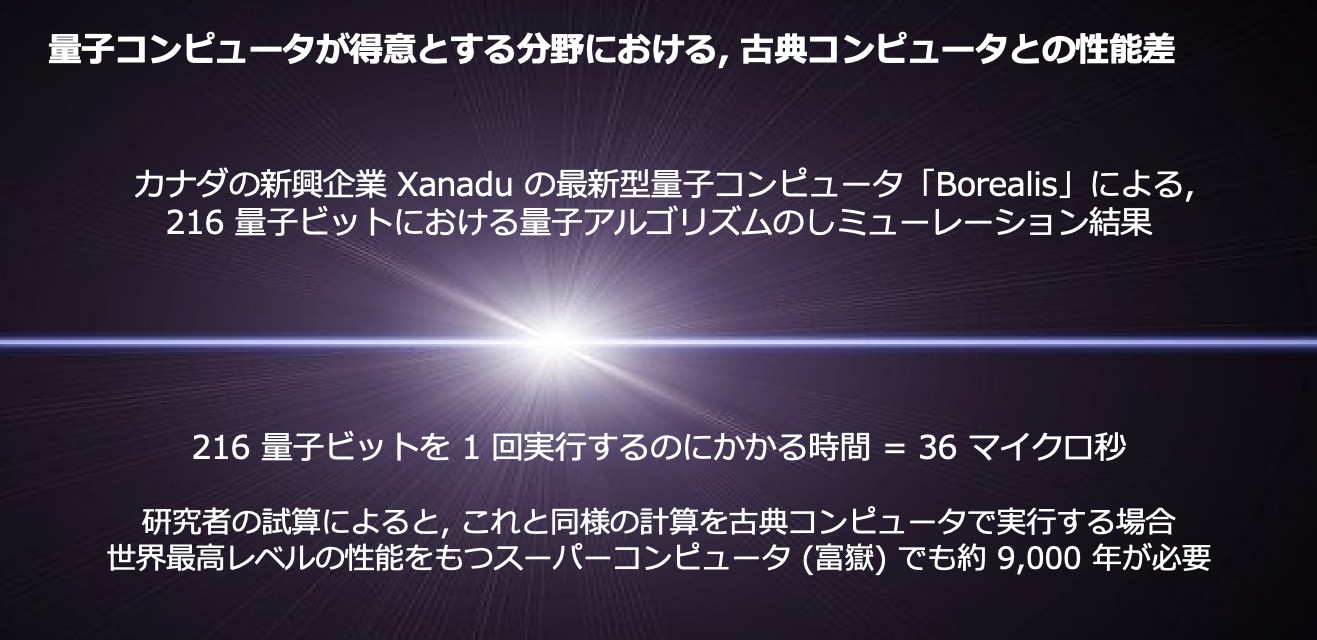

[](https://www.paloaltonetworks.com/blog/wp-content/uploads/2024/04/1.png) 図1. 特定の演算における量子コンピュータと古典コンピュータの差異。量子ビットは量子情報の最小単位。扱えるビット数が増えると量子コンピュータの性能は指数関数的に向上する。出典: [https://www.xanadu.ai/blog/beating-classical-computers-with-Borealis](https://www.xanadu.ai/blog/beating-classical-computers-with-Borealis), [https://www.nature.com/articles/s41586-022-04725-x](https://www.nature.com/articles/s41586-022-04725-x)

量子コンピューティング (Quantum Computing) とは「量子力学の法則にもとづく新しいスーパーコンピューティングプラットフォーム」を指します。量子コンピューティングは、古典的なコンピュータ^^[\[1\]](#post-316944-footnote-0)^^では解決できない (もしくは、解決に膨大な時間がかかる) 特定の複雑な問題を、短時間で解決することができると言われています。

## 量子コンピューティングがもたらすサイバーセキュリティリスク

量子コンピュータが注目を集める大きな理由のひとつは、「既存の公開鍵暗号基盤(PKI)で使用されている暗号技術を危殆化させる可能性があるため」です。

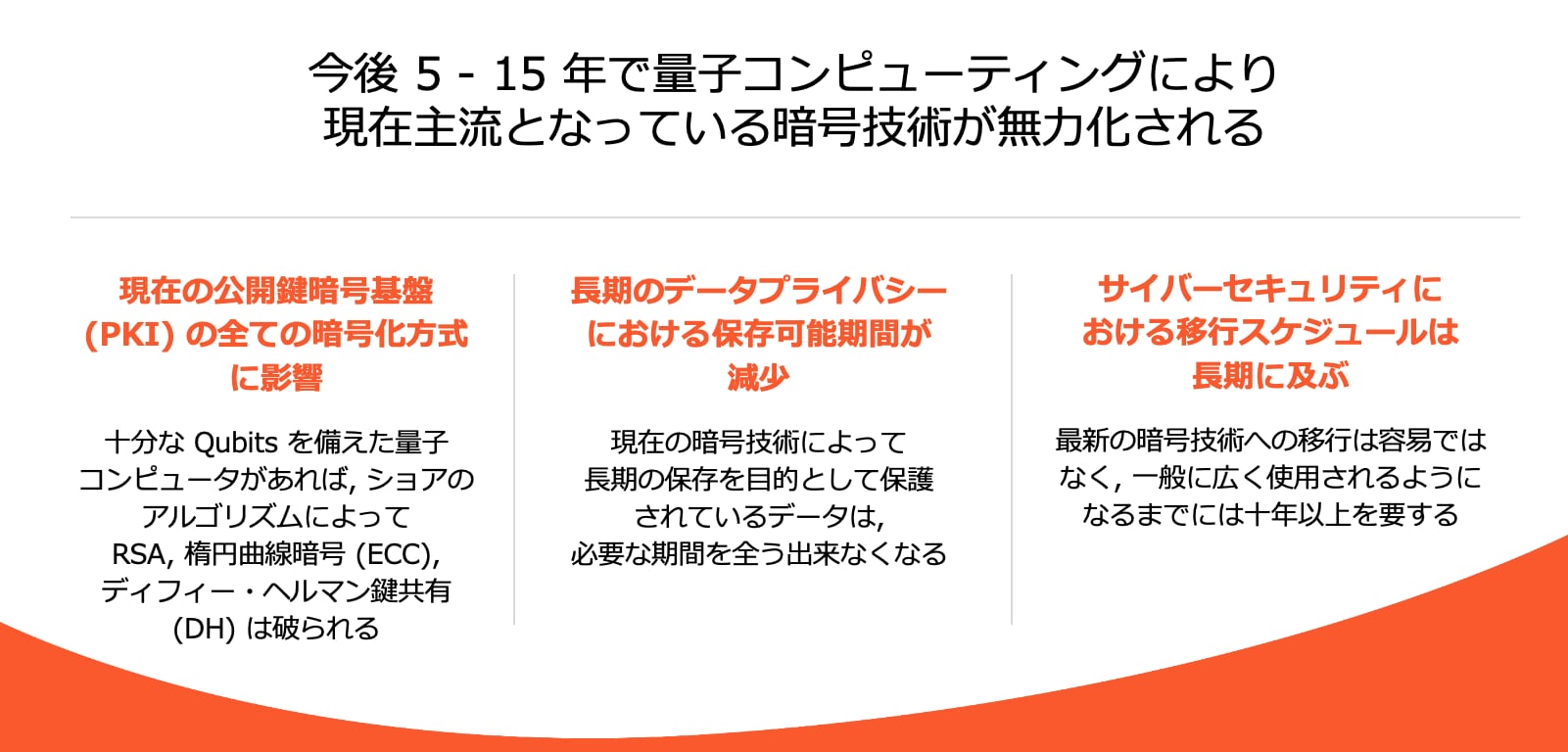

量子コンピューティングでは、ハードウェアとしての量子コンピュータのほかに、その量子コンピュータの性能をじゅうぶんに引き出すための「量子アルゴリズム」が必要になりますが、そのなかには非常に大きな数の因数分解や離散対数問題を解決する「ショアのアルゴリズム」や、未整序データベースの中から特定の値を探索する問題を解決する「グローバーのアルゴリズム」といった、前述の公開鍵暗号基盤で使用されている暗号技術を含む、既存の暗号技術の解読に使用できるものがあります。そのため、量子コンピュータの性能が向上すると、早ければ5年から15年の間に、これらの暗号技術を現実的な時間で突破しうる、と言われているのです。

[](https://www.paloaltonetworks.com/blog/wp-content/uploads/2024/04/2-515.png) 図2. 今後5年から15年で量子コンピューティングは現在主流の暗号技術を無力化しうる

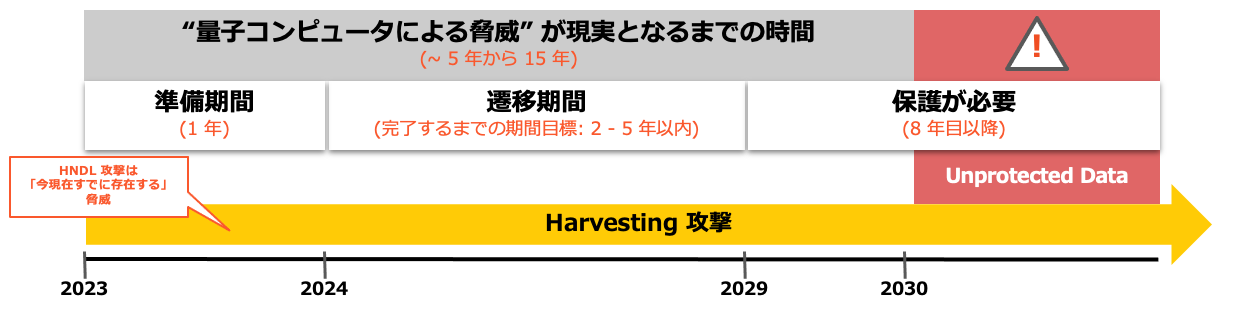

## 今そこにある脅威: Harvest Now, Decrypt Later (HNDL)攻撃

量子コンピュータはまだ研究段階にありますが、実現の可能性が高まっていることから「現時点では暗号化された情報を収集・保存だけしておき、後で解読を試みる」攻撃(Harvest Now, Decrypt Later: HNDL攻撃)がすでに行われていると言われています。これは、この脅威が将来のものではなく、今そこにあることを意味しています。

[](https://www.paloaltonetworks.com/blog/wp-content/uploads/2024/04/3-2048rsa20.png) 図3. 量子コンピュータが2048ビットのRSA暗号を現実的な時間に突破出来るようになる見込みは2030年頃ではないかと言われている

## 耐量子計算機暗号(Post Quantum Cryptography, PQC)とは

耐量子計算暗号(PQC)とは、「量子コンピュータによる暗号解読(攻撃)」に

「耐性のある」暗号化方式のことです。Quantum-proof、Quantum-safe、またはQuantum-resistantとも呼ばれます。

## なぜ耐量子計算機暗号(PQC)が必要なのか

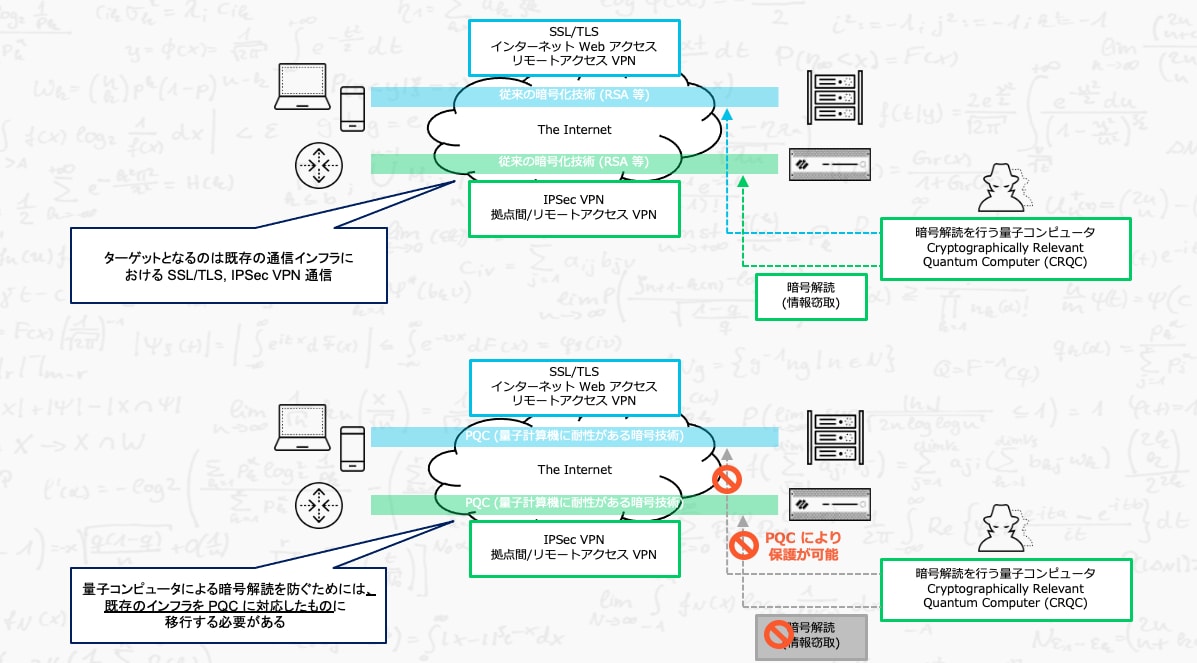

先に述べた理由から、量子コンピュータが実現すれば既存の暗号技術は危殆化するおそれがあります。よって、今後も安全な通信を確保するには、量子コンピュータによる暗号解読に対して耐性がある暗号技術(PQC)が必要になります。

米国では現在、米国標準技術研究所(National Institute of Standards and Technology: NIST)が2030年までのPQCへの切り替えを想定した標準化を進めており、2024年前半頃に標準仕様のドラフトが確定する見込みです。米国ではすでに政府機関や重要インフラ事業者に対してPQCの実装準備を要求する大統領令も発令されており、NISTによる標準化が完了するとその動きが加速すると考えられています。

[](https://www.paloaltonetworks.com/blog/wp-content/uploads/2024/04/4-pqc.png) 図4. 量子コンピュータによるサイバーセキュリティリスクへの対応には既存インフラのPQC対応が必要になる。出典: [https://www.whitehouse.gov/wp-content/uploads/2022/11/M-23-02-M-Memo-on-Migrating-to-Post-Quantum-Cryptography.pdf](https://www.whitehouse.gov/wp-content/uploads/2022/11/M-23-02-M-Memo-on-Migrating-to-Post-Quantum-Cryptography.pdf), [https://www.cisa.gov/sites/default/files/2023-08/Quantum%20Readiness\_Final\_CLEAR\_508c%20%283%29.pdf](https://www.cisa.gov/sites/default/files/2023-08/Quantum%20Readiness_Final_CLEAR_508c%20%283%29.pdf)

## パロアルトネットワークスのPQCソリューション

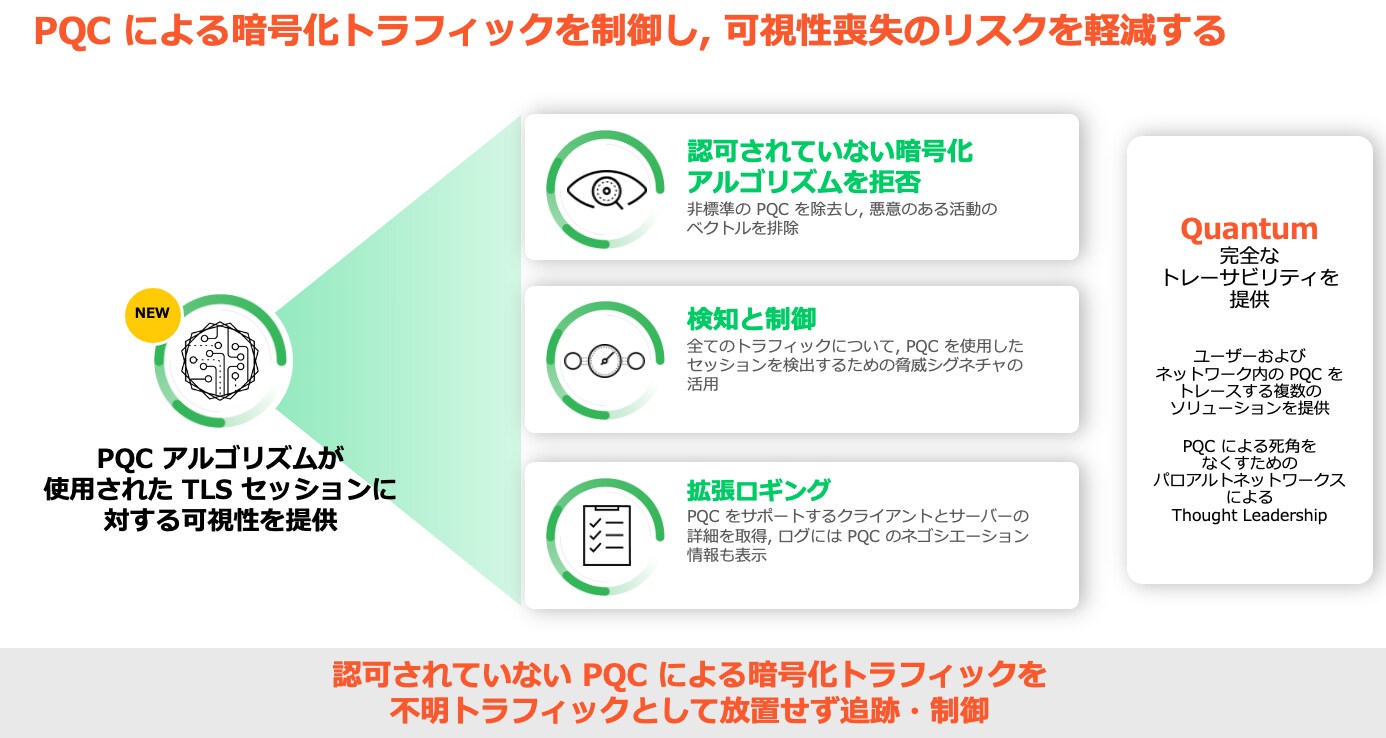

### TLSセッション内のPost-Quantum Ciphersの可視化・制御

すでにオープンソースのPQCモジュールが利用可能になっていますし、一部のサーバーアプリケーションやWebブラウザーではPQCを使った通信を行えるようになっています。既存のTLS通信においても、復号処理をバイパスして攻撃者が脅威を隠蔽する攻撃手法が存在しますが、それと同じ目的でPQCが悪用される可能性があります。

これらの問題に対処するため、Palo Alto NetworksはPQCが使用されたTLSセッションを識別・制御する脅威シグネチャの配信を開始しています。これにより、次世代ファイアウォールがネットワーク上で行われるPQC通信を可視化して制御できるようにしています。

[](https://www.paloaltonetworks.com/blog/wp-content/uploads/2024/04/5-pqc.png) 図5. 次世代ファイアウォールでPQCによる暗号化トラフィックの可視化・制御が可能に

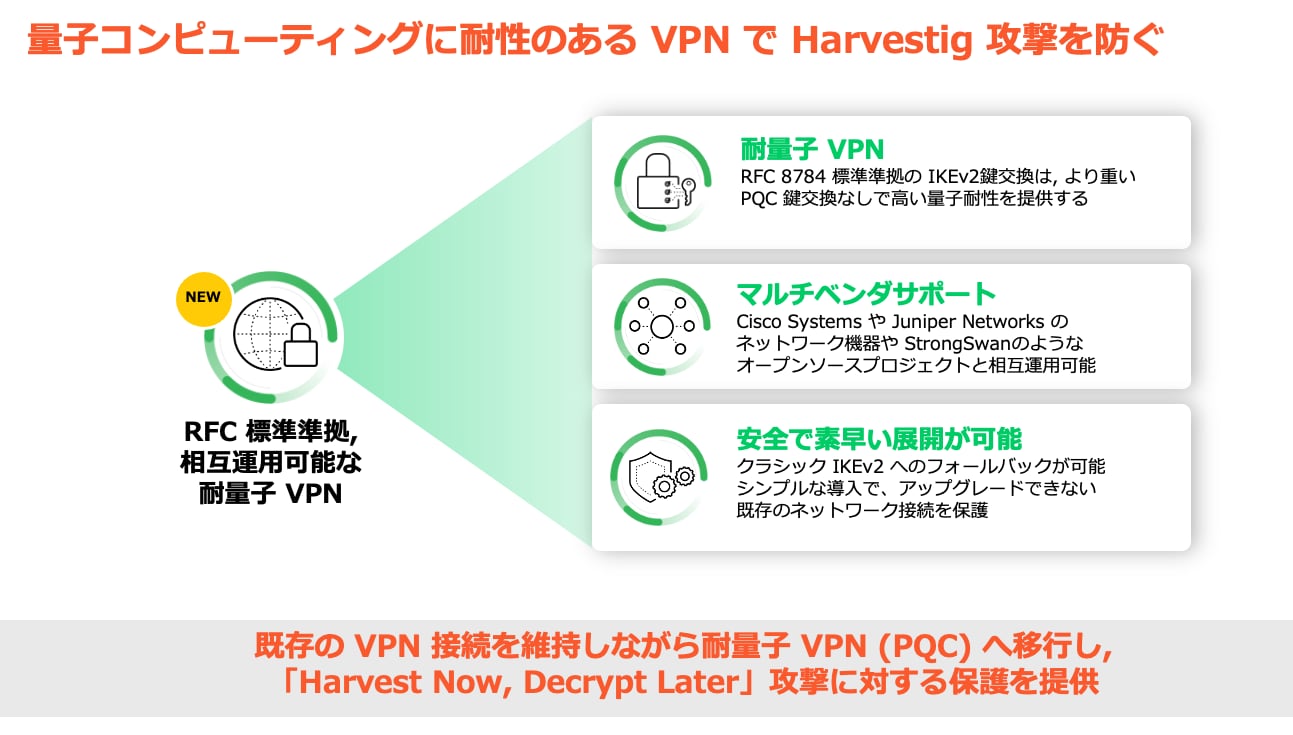

**耐量子VPN (** [**RFC 8784**](https://datatracker.ietf.org/doc/html/rfc8784)**)**

IPSec VPN通信でも耐量子暗号の実装の標準化が進められています。Palo Alto Networksの次世代ファイアウォールでは、RFC 8784に準拠した耐量子IPSec VPNトンネルの構成が可能です。対向機器がRFC 8784の実装をサポートしていなければIPSec VPNトンネルネゴシエーション時にフォールバックできるので、耐量子VPNへのマイグレーションをシームレスに実現できます。

[](https://www.paloaltonetworks.com/blog/wp-content/uploads/2024/04/6-ipsec-vpn.png) 図6. 次世代ファイアウォールでは*RFC準拠の*耐量子IPSec VPNトンネルを構成可能

## まとめ

Palo Alto Networksは耐量子計算機暗号(PQC)に関連するセキュリティ機能の段階的な実装をすでに開始しており、PAN-OS 11.1では以下の機能が提供されています。

* PQCの可視化・制御により、許可されていないPQCの利用やPQCを利用した攻撃を排除する

* RFCに準拠した耐量子VPNトンネルをサポートしている。フォールバック機能をサポートしているので、既存VPN接続との並行運用が可能

繰り返しになりますが、量子コンピューティングは早ければ5年から15年以内に実現が可能と言われています。次回のネットワークインフラ更改時には、このタイムラインを視野に、PQC関連のセキュリティ機能に対応できる製品やソリューションを選択する必要があるでしょう。

「PQC対応についてもうすこし詳しく知りたい」、「すでに検討に入っているがどのような条件を満たす必要があるのか教えてほしい」など、PQCについての疑問があれば、ぜひパロアルトネットワークスの担当者に[共有してください](mailto:infojapan@paloaltonetworks.com)。

1. 今現在私たちが使用している、古典物理学にもとづくコンピューティングプラットフォームのこと。量子コンピューティングプラットフォームと比較しての呼称。 [↑](#post-316944-footnote-ref-0)

*** ** * ** ***

## Related Blogs

### [Cybersecurity](https://www.paloaltonetworks.com/blog/category/cybersecurity-jp/?lang=ja&ts=markdown), [Products and Services](https://www.paloaltonetworks.com/blog/category/products-and-services-ja/?lang=ja&ts=markdown), [Secure the Enterprise](https://www.paloaltonetworks.com/blog/category/secure-the-enterprise-2/?lang=ja&ts=markdown), [Secure the Future](https://www.paloaltonetworks.com/blog/category/secure-the-future-2/?lang=ja&ts=markdown), [Threat Prevention](https://www.paloaltonetworks.com/blog/category/threat-prevention/?lang=ja&ts=markdown)

[#### Precision AI™ と SASE](https://www.paloaltonetworks.com.au/blog/2024/06/precisionai-sase/?lang=ja)

### [Cybersecurity](https://www.paloaltonetworks.com/blog/category/cybersecurity-jp/?lang=ja&ts=markdown), [Endpoint](https://www.paloaltonetworks.com/blog/category/endpoint/?lang=ja&ts=markdown), [Products and Services](https://www.paloaltonetworks.com/blog/category/products-and-services-ja/?lang=ja&ts=markdown), [Secure the Cloud](https://www.paloaltonetworks.com/blog/category/secure-the-cloud-2/?lang=ja&ts=markdown), [Secure the Enterprise](https://www.paloaltonetworks.com/blog/category/secure-the-enterprise-2/?lang=ja&ts=markdown)

[#### Cortex XDRとPrisma Access 連携ソリューションの紹介](https://www.paloaltonetworks.com.au/blog/2024/02/cortex-xdr-prisma-access-cp2/?lang=ja)

### [Cloud-delivered Security](https://www.paloaltonetworks.com/blog/sase/category/cloud-delivered-security-ja/?lang=ja&ts=markdown), [Cybersecurity](https://www.paloaltonetworks.com/blog/category/cybersecurity-jp/?lang=ja&ts=markdown), [Products and Services](https://www.paloaltonetworks.com/blog/category/products-and-services-ja/?lang=ja&ts=markdown), [SD-WAN](https://www.paloaltonetworks.com/blog/sase/category/sd-wan-ja/?lang=ja&ts=markdown), [Secure the Enterprise](https://www.paloaltonetworks.com/blog/category/secure-the-enterprise-2/?lang=ja&ts=markdown)

[#### SASE解説 #3: シングルベンダーSASEとそうでないSASEの違い](https://www.paloaltonetworks.com.au/blog/2024/01/single-vendor-vs-non-single-vendor-sase/?lang=ja)

### [Cybersecurity](https://www.paloaltonetworks.com/blog/category/cybersecurity-jp/?lang=ja&ts=markdown), [Products and Services](https://www.paloaltonetworks.com/blog/category/products-and-services-ja/?lang=ja&ts=markdown), [Secure the Enterprise](https://www.paloaltonetworks.com/blog/category/secure-the-enterprise-2/?lang=ja&ts=markdown), [カテゴリーなし](https://www.paloaltonetworks.com/blog/category/%e3%82%ab%e3%83%86%e3%82%b4%e3%83%aa%e3%83%bc%e3%81%aa%e3%81%97/?lang=ko&ts=markdown)

[#### 「運用」はセキュリティ対策の要! Cortex XSOARによるセキュリティ運用の自動化と効率化](https://www.paloaltonetworks.com.au/blog/2024/01/security-operation-cortex-xsoar/?lang=ja)

### [Cybersecurity](https://www.paloaltonetworks.com/blog/category/cybersecurity-jp/?lang=ja&ts=markdown), [Products and Services](https://www.paloaltonetworks.com/blog/category/products-and-services-ja/?lang=ja&ts=markdown), [Secure the Enterprise](https://www.paloaltonetworks.com/blog/category/secure-the-enterprise-2/?lang=ja&ts=markdown)

[#### プロキシ環境でも危ないDNSという経路とその対策](https://www.paloaltonetworks.com.au/blog/2023/12/dns-security-with-proxy-environment/?lang=ja)

### [Cybersecurity](https://www.paloaltonetworks.com/blog/category/cybersecurity-jp/?lang=ja&ts=markdown), [Products and Services](https://www.paloaltonetworks.com/blog/category/products-and-services-ja/?lang=ja&ts=markdown), [Secure the Enterprise](https://www.paloaltonetworks.com/blog/category/secure-the-enterprise-2/?lang=ja&ts=markdown)

[#### どう選ぶ? パロアルトネットワークスのSD-WANソリューション](https://www.paloaltonetworks.com.au/blog/2023/08/select-sd-wan-solution/?lang=ja)

### Subscribe to the Blog!

Sign up to receive must-read articles, Playbooks of the Week, new feature announcements, and more.

Sign up

Please enter a valid email.

By submitting this form, you agree to our [Terms of Use](https://www.paloaltonetworks.com/legal-notices/terms-of-use?ts=markdown) and acknowledge our [Privacy Statement](https://www.paloaltonetworks.com/legal-notices/privacy?ts=markdown). Please look for a confirmation email from us. If you don't receive it in the next 10 minutes, please check your spam folder.

This site is protected by reCAPTCHA and the Google [Privacy Policy](https://policies.google.com/privacy) and [Terms of Service](https://policies.google.com/terms) apply.

{#footer} {#footer}

## Products and Services

* [AI-Powered Network Security Platform](https://www.paloaltonetworks.com/network-security?ts=markdown)

* [Secure AI by Design](https://www.paloaltonetworks.com/precision-ai-security/secure-ai-by-design?ts=markdown)

* [Prisma AIRS](https://www.paloaltonetworks.com/prisma/prisma-ai-runtime-security?ts=markdown)

* [AI Access Security](https://www.paloaltonetworks.com/sase/ai-access-security?ts=markdown)

* [Cloud Delivered Security Services](https://www.paloaltonetworks.com/network-security/security-subscriptions?ts=markdown)

* [Advanced Threat Prevention](https://www.paloaltonetworks.com/network-security/advanced-threat-prevention?ts=markdown)

* [Advanced URL Filtering](https://www.paloaltonetworks.com/network-security/advanced-url-filtering?ts=markdown)

* [Advanced WildFire](https://www.paloaltonetworks.com/network-security/advanced-wildfire?ts=markdown)

* [Advanced DNS Security](https://www.paloaltonetworks.com/network-security/advanced-dns-security?ts=markdown)

* [Enterprise Data Loss Prevention](https://www.paloaltonetworks.com/sase/enterprise-data-loss-prevention?ts=markdown)

* [Enterprise IoT Security](https://www.paloaltonetworks.com/network-security/enterprise-device-security?ts=markdown)

* [Medical IoT Security](https://www.paloaltonetworks.com/network-security/medical-device-security?ts=markdown)

* [Industrial OT Security](https://www.paloaltonetworks.com/network-security/medical-device-security?ts=markdown)

* [SaaS Security](https://www.paloaltonetworks.com/sase/saas-security?ts=markdown)

* [Next-Generation Firewalls](https://www.paloaltonetworks.com/network-security/next-generation-firewall?ts=markdown)

* [Hardware Firewalls](https://www.paloaltonetworks.com/network-security/hardware-firewall-innovations?ts=markdown)

* [Software Firewalls](https://www.paloaltonetworks.com/network-security/software-firewalls?ts=markdown)

* [Strata Cloud Manager](https://www.paloaltonetworks.com/network-security/strata-cloud-manager?ts=markdown)

* [SD-WAN for NGFW](https://www.paloaltonetworks.com/network-security/sd-wan-subscription?ts=markdown)

* [PAN-OS](https://www.paloaltonetworks.com/network-security/pan-os?ts=markdown)

* [Panorama](https://www.paloaltonetworks.com/network-security/panorama?ts=markdown)

* [Secure Access Service Edge](https://www.paloaltonetworks.com/sase?ts=markdown)

* [Prisma SASE](https://www.paloaltonetworks.com/sase?ts=markdown)

* [Application Acceleration](https://www.paloaltonetworks.com/sase/app-acceleration?ts=markdown)

* [Autonomous Digital Experience Management](https://www.paloaltonetworks.com/sase/adem?ts=markdown)

* [Enterprise DLP](https://www.paloaltonetworks.com/sase/enterprise-data-loss-prevention?ts=markdown)

* [Prisma Access](https://www.paloaltonetworks.com/sase/access?ts=markdown)

* [Prisma Browser](https://www.paloaltonetworks.com/sase/prisma-browser?ts=markdown)

* [Prisma SD-WAN](https://www.paloaltonetworks.com/sase/sd-wan?ts=markdown)

* [Remote Browser Isolation](https://www.paloaltonetworks.com/sase/remote-browser-isolation?ts=markdown)

* [SaaS Security](https://www.paloaltonetworks.com/sase/saas-security?ts=markdown)

* [AI-Driven Security Operations Platform](https://www.paloaltonetworks.com/cortex?ts=markdown)

* [Cloud Security](https://www.paloaltonetworks.com/cortex/cloud?ts=markdown)

* [Cortex Cloud](https://www.paloaltonetworks.com/cortex/cloud?ts=markdown)

* [Application Security](https://www.paloaltonetworks.com/cortex/cloud/application-security?ts=markdown)

* [Cloud Posture Security](https://www.paloaltonetworks.com/cortex/cloud/cloud-posture-security?ts=markdown)

* [Cloud Runtime Security](https://www.paloaltonetworks.com/cortex/cloud/runtime-security?ts=markdown)

* [Prisma Cloud](https://www.paloaltonetworks.com/prisma/cloud?ts=markdown)

* [AI-Driven SOC](https://www.paloaltonetworks.com/cortex?ts=markdown)

* [Cortex XSIAM](https://www.paloaltonetworks.com/cortex/cortex-xsiam?ts=markdown)

* [Cortex XDR](https://www.paloaltonetworks.com/cortex/cortex-xdr?ts=markdown)

* [Cortex XSOAR](https://www.paloaltonetworks.com/cortex/cortex-xsoar?ts=markdown)

* [Cortex Xpanse](https://www.paloaltonetworks.com/cortex/cortex-xpanse?ts=markdown)

* [Unit 42 Managed Detection \& Response](https://www.paloaltonetworks.com/cortex/managed-detection-and-response?ts=markdown)

* [Managed XSIAM](https://www.paloaltonetworks.com/cortex/managed-xsiam?ts=markdown)

* [Threat Intel and Incident Response Services](https://www.paloaltonetworks.com/unit42?ts=markdown)

* [Proactive Assessments](https://www.paloaltonetworks.com/unit42/assess?ts=markdown)

* [Incident Response](https://www.paloaltonetworks.com/unit42/respond?ts=markdown)

* [Transform Your Security Strategy](https://www.paloaltonetworks.com/unit42/transform?ts=markdown)

* [Discover Threat Intelligence](https://www.paloaltonetworks.com/unit42/threat-intelligence-partners?ts=markdown)

## Company

* [About Us](https://www.paloaltonetworks.com/about-us?ts=markdown)

* [Careers](https://jobs.paloaltonetworks.com/en/)

* [Contact Us](https://www.paloaltonetworks.com/company/contact-sales?ts=markdown)

* [Corporate Responsibility](https://www.paloaltonetworks.com/about-us/corporate-responsibility?ts=markdown)

* [Customers](https://www.paloaltonetworks.com/customers?ts=markdown)

* [Investor Relations](https://investors.paloaltonetworks.com/)

* [Location](https://www.paloaltonetworks.com/about-us/locations?ts=markdown)

* [Newsroom](https://www.paloaltonetworks.com/company/newsroom?ts=markdown)

## Popular Links

* [Blog](https://www.paloaltonetworks.com/blog/?ts=markdown)

* [Communities](https://www.paloaltonetworks.com/communities?ts=markdown)

* [Content Library](https://www.paloaltonetworks.com/resources?ts=markdown)

* [Cyberpedia](https://www.paloaltonetworks.com/cyberpedia?ts=markdown)

* [Event Center](https://events.paloaltonetworks.com/)

* [Manage Email Preferences](https://start.paloaltonetworks.com/preference-center)

* [Products A-Z](https://www.paloaltonetworks.com/products/products-a-z?ts=markdown)

* [Product Certifications](https://www.paloaltonetworks.com/legal-notices/trust-center/compliance?ts=markdown)

* [Report a Vulnerability](https://www.paloaltonetworks.com/security-disclosure?ts=markdown)

* [Sitemap](https://www.paloaltonetworks.com/sitemap?ts=markdown)

* [Tech Docs](https://docs.paloaltonetworks.com/)

* [Unit 42](https://unit42.paloaltonetworks.com/)

* [Do Not Sell or Share My Personal Information](https://panwedd.exterro.net/portal/dsar.htm?target=panwedd)

* [Privacy](https://www.paloaltonetworks.com/legal-notices/privacy?ts=markdown)

* [Trust Center](https://www.paloaltonetworks.com/legal-notices/trust-center?ts=markdown)

* [Terms of Use](https://www.paloaltonetworks.com/legal-notices/terms-of-use?ts=markdown)

* [Documents](https://www.paloaltonetworks.com/legal?ts=markdown)

Copyright © 2026 Palo Alto Networks. All Rights Reserved

* [](https://www.youtube.com/user/paloaltonetworks)

* [](https://www.paloaltonetworks.com/podcasts/threat-vector?ts=markdown)

* [](https://www.facebook.com/PaloAltoNetworks/)

* [](https://www.linkedin.com/company/palo-alto-networks)

* [](https://twitter.com/PaloAltoNtwks)

* EN

Select your language